Hallo zusammen,

aktuell nutze ich überwiegend Ubuntu 20.04 CTs auf meinem Proxmox Virtual Environment 7.2-7.

Gestern Abend habe ich meine erste Ubuntu 22.04 CT installiert. Ich gebe bei der Installation immer ein Root Passwort, aber auch immer einen öffentlichen SSH Key an. Dieser wird bisher von allen meinen CTs/VMs akzeptiert und ich kann mich damit an allen Systemen anmelden.

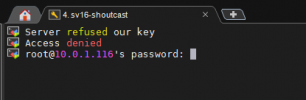

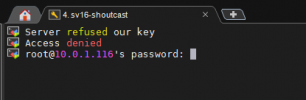

Jedoch akzeptiert die CT meinen Key nicht.

Ich habe die Konfiguration geprüft, jedoch hat mir dies nichts gebracht.

Jetzt habe ich gestern Abend meine erste CT mit Ubuntu 20.04 auf die 22.04 geupgradet und nun kann ich mich nach dem Neustart auch nicht mehr mit meinem SSH Key anmelden.

Ich habe das jetzt mehrfach durchgespielt und weiss nun nicht mehr weiter.

Hat jemand sonst schon mal das gleiche Problem gehabt und ist zu einer Lösung gekommen?

Es wäre schade, wenn ich die neuen CTs nicht mehr mit Ubuntu 22.04 nutzen kann, weil mein SSH Key nicht akzeptiert wird.

Ich habe den Login mit einem Passwort per SSH bei mir in aller Regel komplett deaktiviert. Dafür habe ich ja die Schlüssel.

Vielen Dank für euern Support!

vlg

aktuell nutze ich überwiegend Ubuntu 20.04 CTs auf meinem Proxmox Virtual Environment 7.2-7.

Gestern Abend habe ich meine erste Ubuntu 22.04 CT installiert. Ich gebe bei der Installation immer ein Root Passwort, aber auch immer einen öffentlichen SSH Key an. Dieser wird bisher von allen meinen CTs/VMs akzeptiert und ich kann mich damit an allen Systemen anmelden.

Jedoch akzeptiert die CT meinen Key nicht.

Ich habe die Konfiguration geprüft, jedoch hat mir dies nichts gebracht.

Jetzt habe ich gestern Abend meine erste CT mit Ubuntu 20.04 auf die 22.04 geupgradet und nun kann ich mich nach dem Neustart auch nicht mehr mit meinem SSH Key anmelden.

Ich habe das jetzt mehrfach durchgespielt und weiss nun nicht mehr weiter.

Hat jemand sonst schon mal das gleiche Problem gehabt und ist zu einer Lösung gekommen?

Es wäre schade, wenn ich die neuen CTs nicht mehr mit Ubuntu 22.04 nutzen kann, weil mein SSH Key nicht akzeptiert wird.

Ich habe den Login mit einem Passwort per SSH bei mir in aller Regel komplett deaktiviert. Dafür habe ich ja die Schlüssel.

Vielen Dank für euern Support!

vlg