Da ich nur die Enterprise-Repo verwende, ist das auch nur dafür gültig:

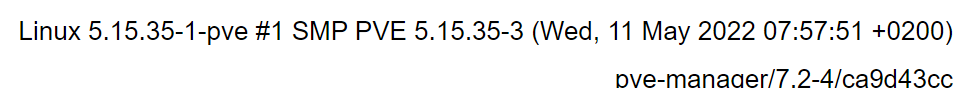

Sie könnten versuchen den alten Kernel zu booten. 5.13 war der Default Kernel in PVE 7.1.

Diesen können Sie mit folgendem Befehl pinnen, so dass er standardmäßig gebooted wird [0]:

Oder falls Sie diesen nur beim nächsten Boot booten wollen:

Mit folgendem Befehl können Sie das Pinning rückgängig machen:

Falls es durch eine Änderung des Kernels zustandegekommen ist, sollte dies die Probleme beheben.

Sie könnten versuchen den alten Kernel zu booten. 5.13 war der Default Kernel in PVE 7.1.

Diesen können Sie mit folgendem Befehl pinnen, so dass er standardmäßig gebooted wird [0]:

Code:

proxmox-boot-tool kernel pin 5.13.19-6-pve

Code:

proxmox-boot-tool kernel pin 5.13.19-6-pve --next-boot

Code:

proxmox-boot-tool kernel pin 5.13.19-6-pve --next-bootFalls es durch eine Änderung des Kernels zustandegekommen ist, sollte dies die Probleme beheben.

Last edited: