Hallo,

einmal eine Anfrage an euch zu dem Problem mit CT (Container) im Proxmox, die ich habe! Ich komme einfach nicht weiter.

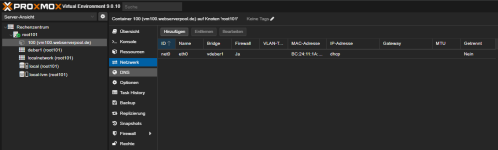

Screenshot 2025-09-26 091126.png

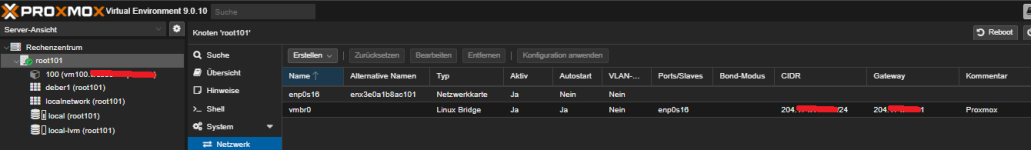

Die Netzwerk Einstellung vom VE Proxmox des Server Master!

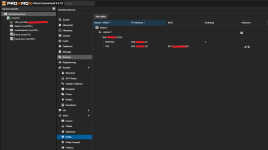

Screenshot 2025-09-26 091232.png

Die SDN Einstellung

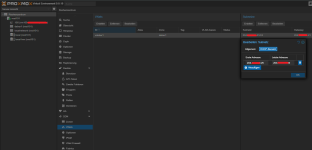

Screenshot 2025-09-26 091307.png

Die Zone als Typ simple hinterlegt

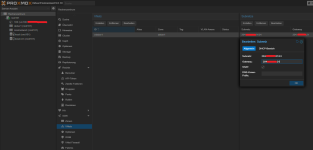

Screenshot 2025-09-26 091414.png

Das VNets auf die Zone die ich simple hinterlegt habe

Screenshot 2025-09-26 091514.png und Screenshot 2025-09-26 091539.png

Das Subnetz allgemein mit DHCP-Bereich wie ich es hinterlegt habe, mit den FailOver IP-Adressen

Screenshot 2025-09-26 091639.png

Die IPAM, die mir eine Chronik ausgibt wie eine IP-FailOver genutzt wird

Screenshot 2025-09-26 091733.png

Der CT (Container) mit folgender Netzwerkeinstellung

Screenshot 2025-09-26 092200.png

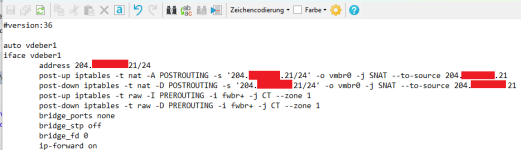

Vom VE die /etc/network/interfaces

Screenshot 2025-09-26 092304.png

Von VE die /etc/network/interfaces.d/sdn

Nachdem ich heute Nacht den Server wieder ausgeschaltet habe und wieder eingeschaltet habe, habe ich festgestellt, dass folgende Einstellungen zurückgesetzt sind:

Ausgabe war wieder so:

Für IPv4 und IPv6:

Änderungen anwenden:

Prüfen, ob das forwarding aktiv ist:

Ergebnis:

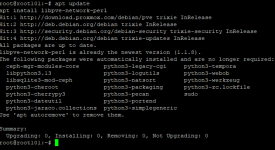

Dann hab ich festgestellt das unter ip a die vm100 die ich als Container hinterlegt habe, wieder nicht im Internet erreichbar war. Nachdem ich aber folgendes gemacht habe:

lieg auf der VM100 (Container) wieder Internet an.

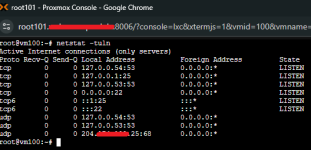

Was mich noch stört und nervt ist, dass ich aber per winSCP als Root mit Passwort nicht auf die VM drauf komme. Die Net-Tools spuckt aber folgendes aus auf der VM100 (Container): Screenshot 2025-09-26 095705.png

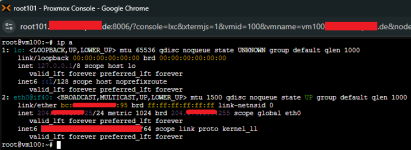

Und das wäre noch die ip a auf dem VM100 (Container): Screenshot 2025-09-26 095740.png

Hab ich evtl. irgendwas mit den iptables verhauen auf der VE (Proxmox) oder auf der VM100 (Container) irgendwas vergessen?

Ich hab seit dem Neustart des Servers folgende Befehle ausgeführt:

iptables --list bleibt aber leer! Was mich wundert oder ist das normal? Bei den Befehlen gab es keine Fehlermeldung zurück.

Hättet ihr dazu noch eine Idee? Ich weiß, meine Fragen sind wirklich speziell, aber ich versuche alles damit ich es zum Laufen bekomme, ohne dass ich ständig nach einem Reboot wieder Manuel erstellen muss. Ich bin wirklich der Meinung, dass ich irgendwas übersehe oder vergessen habe!

Das Proxmox wurde nach der Anleitung aufgebaut: Proxmox VE: Installation und Grundkonfiguration

Einige Teile wegen der Netzwerk Konfiguration aus dem Proxmox Wiki und aus dem Artikel von Hetzner.

Wenn Ihr noch was wissen wollt, dann teilt mir es bitte mit!

Danke für eure Unterstützung!

Liebe Grüße

CainDawson

einmal eine Anfrage an euch zu dem Problem mit CT (Container) im Proxmox, die ich habe! Ich komme einfach nicht weiter.

Screenshot 2025-09-26 091126.png

Die Netzwerk Einstellung vom VE Proxmox des Server Master!

Screenshot 2025-09-26 091232.png

Die SDN Einstellung

Screenshot 2025-09-26 091307.png

Die Zone als Typ simple hinterlegt

Screenshot 2025-09-26 091414.png

Das VNets auf die Zone die ich simple hinterlegt habe

Screenshot 2025-09-26 091514.png und Screenshot 2025-09-26 091539.png

Das Subnetz allgemein mit DHCP-Bereich wie ich es hinterlegt habe, mit den FailOver IP-Adressen

Screenshot 2025-09-26 091639.png

Die IPAM, die mir eine Chronik ausgibt wie eine IP-FailOver genutzt wird

Screenshot 2025-09-26 091733.png

Der CT (Container) mit folgender Netzwerkeinstellung

Screenshot 2025-09-26 092200.png

Vom VE die /etc/network/interfaces

Screenshot 2025-09-26 092304.png

Von VE die /etc/network/interfaces.d/sdn

Nachdem ich heute Nacht den Server wieder ausgeschaltet habe und wieder eingeschaltet habe, habe ich festgestellt, dass folgende Einstellungen zurückgesetzt sind:

Ausgabe war wieder so:

Code:

net.ipv4.ip_forward = 0

net.ipv6.conf.all.forwarding = 0Für IPv4 und IPv6:

Code:

echo 1 > /proc/sys/net/ipv4/ip_forward

echo 1 > /proc/sys/net/ipv6/conf/all/forwardingÄnderungen anwenden:

Code:

systemctl restart systemd-sysctlPrüfen, ob das forwarding aktiv ist:

Code:

sysctl net.ipv4.ip_forward

sysctl net.ipv6.conf.all.forwardingErgebnis:

Code:

net.ipv4.ip_forward = 1

net.ipv6.conf.all.forwarding = 1Dann hab ich festgestellt das unter ip a die vm100 die ich als Container hinterlegt habe, wieder nicht im Internet erreichbar war. Nachdem ich aber folgendes gemacht habe:

Code:

ifdown vmbr0; dhcpcd -d

ifup vmbr0; dhcpcd -dlieg auf der VM100 (Container) wieder Internet an.

Was mich noch stört und nervt ist, dass ich aber per winSCP als Root mit Passwort nicht auf die VM drauf komme. Die Net-Tools spuckt aber folgendes aus auf der VM100 (Container): Screenshot 2025-09-26 095705.png

Und das wäre noch die ip a auf dem VM100 (Container): Screenshot 2025-09-26 095740.png

Hab ich evtl. irgendwas mit den iptables verhauen auf der VE (Proxmox) oder auf der VM100 (Container) irgendwas vergessen?

Ich hab seit dem Neustart des Servers folgende Befehle ausgeführt:

Code:

iptables -t nat -A POSTROUTING -s '204.***.***.21/24' -o vmbr0 -j SNAT --to-source 204.***.***.21

iptables -t nat -D POSTROUTING -s '204.***.***.21/24' -o vmbr0 -j SNAT --to-source 204.***.***.21

iptables -t raw -I PREROUTING -i fwbr+ -j CT --zone 1

iptables -t raw -D PREROUTING -i fwbr+ -j CT --zone 1

iptables --listiptables --list bleibt aber leer! Was mich wundert oder ist das normal? Bei den Befehlen gab es keine Fehlermeldung zurück.

Code:

ifdown vmbr0; dhcpcd -d

ifup vmbr0; dhcpcd -d

Code:

echo 1 > /proc/sys/net/ipv4/ip_forward

echo 1 > /proc/sys/net/ipv6/conf/all/forwarding

systemctl restart systemd-sysctl

sysctl net.ipv4.ip_forward

sysctl net.ipv6.conf.all.forwardingHättet ihr dazu noch eine Idee? Ich weiß, meine Fragen sind wirklich speziell, aber ich versuche alles damit ich es zum Laufen bekomme, ohne dass ich ständig nach einem Reboot wieder Manuel erstellen muss. Ich bin wirklich der Meinung, dass ich irgendwas übersehe oder vergessen habe!

Das Proxmox wurde nach der Anleitung aufgebaut: Proxmox VE: Installation und Grundkonfiguration

Einige Teile wegen der Netzwerk Konfiguration aus dem Proxmox Wiki und aus dem Artikel von Hetzner.

Wenn Ihr noch was wissen wollt, dann teilt mir es bitte mit!

Danke für eure Unterstützung!

Liebe Grüße

CainDawson

Attachments

-

Screenshot 2025-09-26 091126.png37.7 KB · Views: 11

Screenshot 2025-09-26 091126.png37.7 KB · Views: 11 -

Screenshot 2025-09-26 092200.png29.5 KB · Views: 11

Screenshot 2025-09-26 092200.png29.5 KB · Views: 11 -

Screenshot 2025-09-26 091733.png40.6 KB · Views: 10

Screenshot 2025-09-26 091733.png40.6 KB · Views: 10 -

Screenshot 2025-09-26 091639.png53.5 KB · Views: 10

Screenshot 2025-09-26 091639.png53.5 KB · Views: 10 -

Screenshot 2025-09-26 091539.png67 KB · Views: 10

Screenshot 2025-09-26 091539.png67 KB · Views: 10 -

Screenshot 2025-09-26 091514.png68.1 KB · Views: 10

Screenshot 2025-09-26 091514.png68.1 KB · Views: 10 -

Screenshot 2025-09-26 091414.png57.6 KB · Views: 10

Screenshot 2025-09-26 091414.png57.6 KB · Views: 10 -

Screenshot 2025-09-26 091307.png62.5 KB · Views: 8

Screenshot 2025-09-26 091307.png62.5 KB · Views: 8 -

Screenshot 2025-09-26 091232.png45.9 KB · Views: 7

Screenshot 2025-09-26 091232.png45.9 KB · Views: 7 -

Screenshot 2025-09-26 092304.png29.1 KB · Views: 10

Screenshot 2025-09-26 092304.png29.1 KB · Views: 10