Hi,

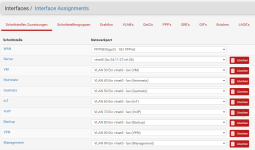

ich habe einen Minisforum MS01 mit 2 physischen NICs, den ich als Proxmox-Host einsetze.

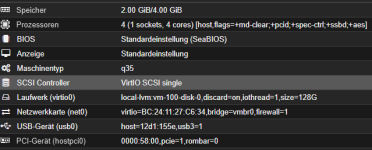

Auf dem Host läuft eine pfSense VM;

- NIC 1: habe ich per PCI-Passthrough direkt zur VM durchgeschliffen. Die Einwahl mittels PPPoE über das DrayTek Vigor167 Modem funktioniert.

- NIC 2: habe ich als Bridge (IP: 192.168.2.10/24) auf dem Host ohne VLAN-Tag konfiguriert und den Netzwerkadapter der VM zugewiesen.

Der Proxmox-Host selbst ist also unter IP: 192.168.2.10/24 erreichbar.

Die pfSense-VM selbst ist unter IP: 192.168.2.1/24 erreichbar (aktuelles LAN-Interface OHNE VLAN-Schnittstelle).

Switch ist unter IP: 192.168.2.2/24 erreichbar

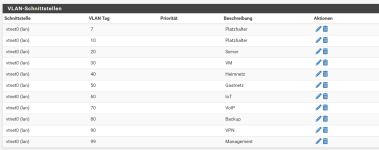

Wenn ich in pfSense das aktuelle LAN-Interface OHNE VLAN nutze (welches am Switch Port 1 angeschlossen ist), werden die anderen VLAN-Schnittstellen, die ich bisher konfiguriert habe, problemlos zum Switch transportiert.

Schließt sich also ein Client an einem entsprechenden Port mit VLAN an, erhält er DHCP, Zugriff ins Internet etc.

Sobald ich in pfSense das aktuelle LAN-Interface auf VLAN 20 setze geht absolut gar nichts mehr. Egal was ich wo anschließe.

----------------------------------------------------------------------------------------

Der Minisforum (2. NIC, also Proxmox-Bridge (pfSense LAN)) ist am Switch (bridge) Port 1 (Trunk) angeschlossen (PVID 1).

Switch-Konfiguration:

MikroTik CRS326 24 Port Switch

- Alle Ports liegen auf einer Bridge

- Die IP 192.168.2.2/24 ist direkt auf der Bridge konfiguriert (VLAN-Filtering aktiv, PVID 1, Frame Types: admit all, Ingress Filtering aktiv)

Ports:

- Bridge -> Ports 1, PVID = 1, Frame Types: admit all, Ingress Filtering aktiv

- Bridge -> Ports 2 - 7, PVID = 20, Frame Types: admit all, Ingress Filtering aktiv

- Bridge -> Ports 8 - 16, PVID = 30, Frame Types: admit only untagged and priority tagged, Ingress Filtering aktiv

- Bridge -> Ports 17 - 22, PVID = 40, Frame Types: admit only untagged and priority tagged, Ingress Filtering aktiv

VLANs:

- Server: Bridge - VLAN 20 - Tagged: ether1 (Trunk) - Untagged: ether2 - ether7

- Heimnetz: Bridge - VLAN 30 - Tagged: ether1 (Trunk) - Untagged: ether8 - ether16

- Gastnetz: Bridge - VLAN 40 - Tagged: ether1 (Trunk) - Untagged: ether17 - ether22

----------------------------------------------------------------------------------------

Der Proxmox-Host, die pfSense-VM sowie der Switch sollen alle im VLAN 20 (Server) sein. Selbst wenn der Switch im VLAN 20 ist,

soll er trotzdem an die anderen Ports die anderen VLANs zur Verfügung stellen.

Was ich bisher versucht habe?

pfSense LAN-Interface mit VLAN 20 versehen.

Switch Port 1 auf PVID 20 einstellen.

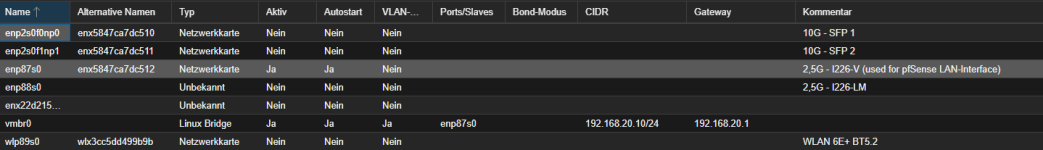

Proxmox-Host Netzwerkkonfiguration wie folgt geändert:

Jemand 'ne Idee?

ich habe einen Minisforum MS01 mit 2 physischen NICs, den ich als Proxmox-Host einsetze.

Auf dem Host läuft eine pfSense VM;

- NIC 1: habe ich per PCI-Passthrough direkt zur VM durchgeschliffen. Die Einwahl mittels PPPoE über das DrayTek Vigor167 Modem funktioniert.

- NIC 2: habe ich als Bridge (IP: 192.168.2.10/24) auf dem Host ohne VLAN-Tag konfiguriert und den Netzwerkadapter der VM zugewiesen.

Der Proxmox-Host selbst ist also unter IP: 192.168.2.10/24 erreichbar.

Die pfSense-VM selbst ist unter IP: 192.168.2.1/24 erreichbar (aktuelles LAN-Interface OHNE VLAN-Schnittstelle).

Switch ist unter IP: 192.168.2.2/24 erreichbar

Code:

auto lo

iface lo inet loopback

iface enp88s0 inet manual

#2,5G - I226-LM (pfSense WAN)

auto enp87s0

iface enp87s0 inet manual

#2,5G - I226-V (pfSense LAN)

iface enp2s0f0np0 inet manual

#10G - SFP 1

iface enp2s0f1np1 inet manual

#10G - SFP 2

iface wlp89s0 inet manual

#WLAN 6E+ BT5.2

iface enx22d2153e9912 inet manual

auto vmbr0

iface vmbr0 inet static

address 192.168.2.10/24

gateway 192.168.2.1

bridge-ports enp87s0

bridge-stp off

bridge-fd 0

bridge-vlan-aware yes

bridge-vids 2-4094Wenn ich in pfSense das aktuelle LAN-Interface OHNE VLAN nutze (welches am Switch Port 1 angeschlossen ist), werden die anderen VLAN-Schnittstellen, die ich bisher konfiguriert habe, problemlos zum Switch transportiert.

Schließt sich also ein Client an einem entsprechenden Port mit VLAN an, erhält er DHCP, Zugriff ins Internet etc.

Sobald ich in pfSense das aktuelle LAN-Interface auf VLAN 20 setze geht absolut gar nichts mehr. Egal was ich wo anschließe.

----------------------------------------------------------------------------------------

Der Minisforum (2. NIC, also Proxmox-Bridge (pfSense LAN)) ist am Switch (bridge) Port 1 (Trunk) angeschlossen (PVID 1).

Switch-Konfiguration:

MikroTik CRS326 24 Port Switch

- Alle Ports liegen auf einer Bridge

- Die IP 192.168.2.2/24 ist direkt auf der Bridge konfiguriert (VLAN-Filtering aktiv, PVID 1, Frame Types: admit all, Ingress Filtering aktiv)

Ports:

- Bridge -> Ports 1, PVID = 1, Frame Types: admit all, Ingress Filtering aktiv

- Bridge -> Ports 2 - 7, PVID = 20, Frame Types: admit all, Ingress Filtering aktiv

- Bridge -> Ports 8 - 16, PVID = 30, Frame Types: admit only untagged and priority tagged, Ingress Filtering aktiv

- Bridge -> Ports 17 - 22, PVID = 40, Frame Types: admit only untagged and priority tagged, Ingress Filtering aktiv

VLANs:

- Server: Bridge - VLAN 20 - Tagged: ether1 (Trunk) - Untagged: ether2 - ether7

- Heimnetz: Bridge - VLAN 30 - Tagged: ether1 (Trunk) - Untagged: ether8 - ether16

- Gastnetz: Bridge - VLAN 40 - Tagged: ether1 (Trunk) - Untagged: ether17 - ether22

----------------------------------------------------------------------------------------

Der Proxmox-Host, die pfSense-VM sowie der Switch sollen alle im VLAN 20 (Server) sein. Selbst wenn der Switch im VLAN 20 ist,

soll er trotzdem an die anderen Ports die anderen VLANs zur Verfügung stellen.

Was ich bisher versucht habe?

pfSense LAN-Interface mit VLAN 20 versehen.

Switch Port 1 auf PVID 20 einstellen.

Proxmox-Host Netzwerkkonfiguration wie folgt geändert:

Code:

auto lo

iface lo inet loopback

iface enp88s0 inet manual

#2,5G - I226-LM (pfSense WAN)

auto enp87s0

iface enp87s0 inet manual

#2,5G - I226-V (pfSense LAN)

iface enp2s0f0np0 inet manual

#10G - SFP 1

iface enp2s0f1np1 inet manual

#10G - SFP 2

iface wlp89s0 inet manual

#WLAN 6E+ BT5.2

iface enx22d2153e9912 inet manual

auto vmbr0

iface vmbr0 inet static

bridge-ports enp87s0

bridge-stp off

bridge-fd 0

bridge-vlan-aware yes

bridge-vids 2-4094

auto vmbr0.20

iface vmbr0 inet static

address 192.168.2.10/24

gateway 192.168.2.1Jemand 'ne Idee?