Hallo,

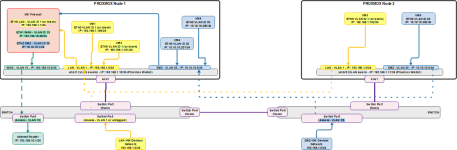

in anderen Post hatte ich geschrieben, das ich auf eine NIC mit einer Bridge für die Anbindung der pfSense wechseln wollte. Dies habe ich nun mit der Konfig unten getan.

Die VLAN Netze waren bisher 1 (auch getaggt), 101-107, 110-111, 301-302. An der Switch Konfig hatte sich nichts geändert.

Meine VLAN's 301-302 funktionieren auf dem gleichen Host, also 301 VM <> 301 VM2 und 302 VM <> 302 VM2. Sobald aber eine VM auf einen anderen Host geschoben wird ist die Kommunikation weg. Wie gesagt nur die oberen VLAN Nummern, die Switche wurde nicht angefasst.

Ich habe nun als Ersatz VLAN112-113 im Switch angelegt und den VM's zugeteilt. Alles geht dann problemlos.

Kann es sein, das Proxmox mit "bridge-vlan-aware" ein Problem hat wenn die Lücke zu den anderen VLAN's zu groß ist? Ich kann mit meiner Lösung leben, auch wenn ich in vielen Switchen die neuen VLAN's eintragen musste.

### neue Konfig

auto lo

iface lo inet loopback

iface ens7 inet manual

auto vmbr0

iface vmbr0 inet manual

address 10.10.1.2/24

gateway 10.10.1.1

bridge-ports ens7

bridge-stp off

bridge-fd 0

bridge-vids 2-4094

bridge-vlan-aware yes

in anderen Post hatte ich geschrieben, das ich auf eine NIC mit einer Bridge für die Anbindung der pfSense wechseln wollte. Dies habe ich nun mit der Konfig unten getan.

Die VLAN Netze waren bisher 1 (auch getaggt), 101-107, 110-111, 301-302. An der Switch Konfig hatte sich nichts geändert.

Meine VLAN's 301-302 funktionieren auf dem gleichen Host, also 301 VM <> 301 VM2 und 302 VM <> 302 VM2. Sobald aber eine VM auf einen anderen Host geschoben wird ist die Kommunikation weg. Wie gesagt nur die oberen VLAN Nummern, die Switche wurde nicht angefasst.

Ich habe nun als Ersatz VLAN112-113 im Switch angelegt und den VM's zugeteilt. Alles geht dann problemlos.

Kann es sein, das Proxmox mit "bridge-vlan-aware" ein Problem hat wenn die Lücke zu den anderen VLAN's zu groß ist? Ich kann mit meiner Lösung leben, auch wenn ich in vielen Switchen die neuen VLAN's eintragen musste.

### neue Konfig

auto lo

iface lo inet loopback

iface ens7 inet manual

auto vmbr0

iface vmbr0 inet manual

address 10.10.1.2/24

gateway 10.10.1.1

bridge-ports ens7

bridge-stp off

bridge-fd 0

bridge-vids 2-4094

bridge-vlan-aware yes

Last edited: