Moin zusammen,

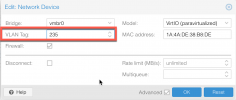

mein Kollege hat versucht einen VLAN zu erstellen und hat den gleichen VLAN-Tag zugewiesen wie bei dem Bridge und seit dem können wir den PVE nicht über GUI erreichen oder anpingen.

Die Vnets.cfg oder Zonen.cfg dateien sind geschützt und können nicht verändert werden.

Was kann ich tun?

mein Kollege hat versucht einen VLAN zu erstellen und hat den gleichen VLAN-Tag zugewiesen wie bei dem Bridge und seit dem können wir den PVE nicht über GUI erreichen oder anpingen.

Die Vnets.cfg oder Zonen.cfg dateien sind geschützt und können nicht verändert werden.

Was kann ich tun?