Hi zusammen,

vorweg, ich bin komplett neu auf diesem Gebiet und bitte diverse ggf. nicht vorhandene Grundkenntnisse zu entschuldigen ;-)

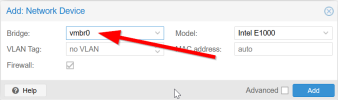

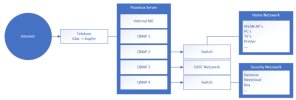

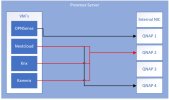

ich versuche OPNsense auf einem Proxmox Server in einern VM zu installieren, das funktioniert soweit auch ganz gut, bis zu dem Punkt, an dem die 4 Netzweranschlüsse mit durchgereicht werden sollen.

ab jetzt lief alles schief.

es ging los mit IOMMU problemen, die inzwischen gelöst wurden.

Sobald ich bei der VM unter Hardware -> Add -> PCI Device -> Raw Device

einen der 4 ports anwähle (Ethernet Controller I225-LM) (All Functions Häckchen gesetzt)

startet die VM nicht mehr richtig.

Error: can´t look file /var/lock/qemu-server/lock-101.conf - got timeout

und nach

qm unlock 101

Error: Failed to run vncproxy

bin über jede Hilfe dankbar

Grüße

vorweg, ich bin komplett neu auf diesem Gebiet und bitte diverse ggf. nicht vorhandene Grundkenntnisse zu entschuldigen ;-)

ich versuche OPNsense auf einem Proxmox Server in einern VM zu installieren, das funktioniert soweit auch ganz gut, bis zu dem Punkt, an dem die 4 Netzweranschlüsse mit durchgereicht werden sollen.

ab jetzt lief alles schief.

es ging los mit IOMMU problemen, die inzwischen gelöst wurden.

Sobald ich bei der VM unter Hardware -> Add -> PCI Device -> Raw Device

einen der 4 ports anwähle (Ethernet Controller I225-LM) (All Functions Häckchen gesetzt)

startet die VM nicht mehr richtig.

Error: can´t look file /var/lock/qemu-server/lock-101.conf - got timeout

und nach

qm unlock 101

Error: Failed to run vncproxy

bin über jede Hilfe dankbar

Grüße

Last edited: