Sorry Leute,

ich muss hier leider mal ne Linux-Frage stellen. Ich möchte möglichst wenig kaputt machen.

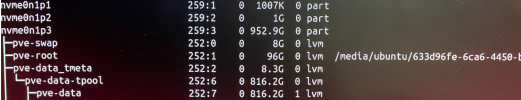

Nach boot in ein Live Ubuntu erhalte ich auf dem Terminal folgendes Bild:

Sehe ich das richtig, dass die NVME bereits unter /media/ubuntu/633d... gemountet ist?

Somit müsste ich dann nur

eingeben und werde nach dem neuen Passwort für den root-User gefragt?

Sorry..eine Zweitmeinung ist mir da gerade wichtig.

ich muss hier leider mal ne Linux-Frage stellen. Ich möchte möglichst wenig kaputt machen.

Nach boot in ein Live Ubuntu erhalte ich auf dem Terminal folgendes Bild:

Sehe ich das richtig, dass die NVME bereits unter /media/ubuntu/633d... gemountet ist?

Somit müsste ich dann nur

Code:

passwd --root/media/ubuntu/633d...Sorry..eine Zweitmeinung ist mir da gerade wichtig.