Moin,

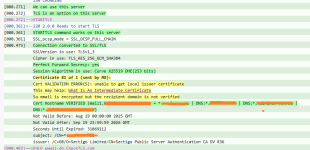

wir nutzen bereits TLS bei eingehenden E-Mails mit dem von Proxmox selbsterstellten Zertifikat, das funktioniert auch ganz toll, aber es wird beim Check der Domain mit https://www.checktls.com/TestReceiver noch ein Fehler angezeigt.

"

MX Server: mailunity.domain.com

Um das Problem zu beheben, muss ich da einfach nur ein SSl-Zertifikat bei meinen SSL-Provider (PSW Group) für die Domain mailunity.domain.com bestellen und dann als /etc/pmg/pmg-tls.pem einfügen?

Ist das so korrekt? Oder ist das eine andere Domain?

wir nutzen bereits TLS bei eingehenden E-Mails mit dem von Proxmox selbsterstellten Zertifikat, das funktioniert auch ganz toll, aber es wird beim Check der Domain mit https://www.checktls.com/TestReceiver noch ein Fehler angezeigt.

"

| Certificate #1 of 1 (sent by MX): | ||

| Cert VALIDATION ERROR(S): self signed certificate | ||

| So email is encrypted but the recipient domain is not verified |

Um das Problem zu beheben, muss ich da einfach nur ein SSl-Zertifikat bei meinen SSL-Provider (PSW Group) für die Domain mailunity.domain.com bestellen und dann als /etc/pmg/pmg-tls.pem einfügen?

Ist das so korrekt? Oder ist das eine andere Domain?

Attachments

Last edited: