Hi,

ich habe ein seltsames Problem und weiss nicht weiter:

VE: 5.4-13

2 VMs

5 LXCs

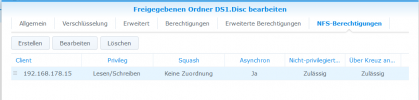

NFS zur Sicherung (Snapshot) -> Synology NAS

Die beiden VMs und drei der 5 LXCs sichern problemlos auf das NAS

die beiden (neuesten) LXCs nicht...

Log (eine durchlaufende und eine nicht durchlaufende):

Ich weiss ehrlich gesagt nicht mehr weiter.

Lokal können die beiden LXCs backups ablegen, was für ein rechte Problem spricht. Das macht aber auch keinen Sinn ...

Hat irgendwer eine Idee????

Danke und Gruß aus Köln,

Jan

ich habe ein seltsames Problem und weiss nicht weiter:

VE: 5.4-13

2 VMs

5 LXCs

NFS zur Sicherung (Snapshot) -> Synology NAS

Die beiden VMs und drei der 5 LXCs sichern problemlos auf das NAS

die beiden (neuesten) LXCs nicht...

Log (eine durchlaufende und eine nicht durchlaufende):

Code:

108: 2020-02-17 02:06:20 INFO: Starting Backup of VM 108 (lxc)

108: 2020-02-17 02:06:20 INFO: status = running

108: 2020-02-17 02:06:20 INFO: CT Name: unifi

108: 2020-02-17 02:06:20 INFO: backup mode: snapshot

108: 2020-02-17 02:06:20 INFO: ionice priority: 7

108: 2020-02-17 02:06:20 INFO: create storage snapshot 'vzdump'

108: 2020-02-17 02:06:22 INFO: creating archive '/mnt/pve/proxmox-syn/dump/vzdump-lxc-108-2020_02_17-02_06_20.tar.lzo'

108: 2020-02-17 02:07:33 INFO: Total bytes written: 7586693120 (7.1GiB, 103MiB/s)

108: 2020-02-17 02:07:33 INFO: archive file size: 1.90GB

108: 2020-02-17 02:07:33 INFO: delete old backup '/mnt/pve/proxmox-syn/dump/vzdump-lxc-108-2020_02_06-02_04_26.tar.lzo'

108: 2020-02-17 02:07:34 INFO: remove vzdump snapshot

108: 2020-02-17 02:07:34 INFO: Finished Backup of VM 108 (00:01:14)

111: 2020-02-17 02:07:34 INFO: Starting Backup of VM 111 (lxc)

111: 2020-02-17 02:07:34 INFO: status = running

111: 2020-02-17 02:07:34 INFO: CT Name: IOBroker

111: 2020-02-17 02:07:34 INFO: backup mode: snapshot

111: 2020-02-17 02:07:34 INFO: ionice priority: 7

111: 2020-02-17 02:07:34 INFO: create storage snapshot 'vzdump'

111: 2020-02-17 02:07:34 INFO: creating archive '/mnt/pve/proxmox-syn/dump/vzdump-lxc-111-2020_02_17-02_07_34.tar.lzo'

111: 2020-02-17 02:07:34 INFO: tar: /mnt/pve/proxmox-syn/dump/vzdump-lxc-111-2020_02_17-02_07_34.tmp: Cannot open: Permission denied

111: 2020-02-17 02:07:34 INFO: tar: Error is not recoverable: exiting now

111: 2020-02-17 02:07:34 INFO: remove vzdump snapshot

111: 2020-02-17 02:07:35 ERROR: Backup of VM 111 failed - command 'set -o pipefail && lxc-usernsexec -m u:0:100000:65536 -m g:0:100000:65536 -- tar cpf - --totals --one-file-system -p --sparse --numeric-owner --acls --xattrs '--xattrs-include=user.*' '--xattrs-include=security.capability' '--warning=no-file-ignored' '--warning=no-xattr-write' --one-file-system '--warning=no-file-ignored' '--directory=/mnt/pve/proxmox-syn/dump/vzdump-lxc-111-2020_02_17-02_07_34.tmp' ./etc/vzdump/pct.conf ./etc/vzdump/pct.fw '--directory=/mnt/vzsnap0' --no-anchored '--exclude=lost+found' --anchored '--exclude=./tmp/?*' '--exclude=./var/tmp/?*' '--exclude=./var/run/?*.pid' ./ | lzop >/mnt/pve/proxmox-syn/dump/vzdump-lxc-111-2020_02_17-02_07_34.tar.dat' failed: exit code 2Ich weiss ehrlich gesagt nicht mehr weiter.

Lokal können die beiden LXCs backups ablegen, was für ein rechte Problem spricht. Das macht aber auch keinen Sinn ...

Hat irgendwer eine Idee????

Danke und Gruß aus Köln,

Jan

Last edited: