Hallo,

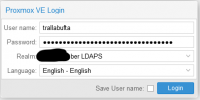

ich habe heute ein merkwürdiges Verhalten festgestellt, als ich eine Änderung in der LDAP Konfiguration gemacht habe.

Der "Base Domain Name" wurde in eine andere OU geändert, also:

ou=peng,dc=bla,dc=blub

geändert in

ou=tralla,dc=bla,dc=blub

Wie sich herausstellte konnte Proxmox einige der Benutzer im neuen Baum nicht finden. Statt aber jetzt die Anmeldung zu verweigern, konnte man sich mit jedem beliebigen Password anmelden. Einzige Voraussetzung: Der Benutzer muss im PVE existieren.

Jemand eine Idee?

ich habe heute ein merkwürdiges Verhalten festgestellt, als ich eine Änderung in der LDAP Konfiguration gemacht habe.

Der "Base Domain Name" wurde in eine andere OU geändert, also:

ou=peng,dc=bla,dc=blub

geändert in

ou=tralla,dc=bla,dc=blub

Wie sich herausstellte konnte Proxmox einige der Benutzer im neuen Baum nicht finden. Statt aber jetzt die Anmeldung zu verweigern, konnte man sich mit jedem beliebigen Password anmelden. Einzige Voraussetzung: Der Benutzer muss im PVE existieren.

Jemand eine Idee?