Hallo zusammen,

ich bin Neuling im Bereich Proxmox und musste direkt nach dem Aufsetzen der ersten drei Container feststellen, dass ich mit meinem root User keinen Zugriff per SSH darauf habe.

Also habe ich mich eingelesen und generell zwei Möglichkeiten gefunden, dies zu beheben:

1. Pro Container die Datei sshd_config abändern, PermitRootLogin auf yes stellen und Restart des SSH-Dienstes

2. Einen neuen User erstellen und diesem die entsprechenden Rechte zuweisen

Beide Wege funktionieren bei mir leider nicht und ich weiß nicht mehr weiter.

Weder Option 1 (Datei wurde gespeichert, Container gestoppt und neu gestartet) noch Option 2 helfen bei mir.

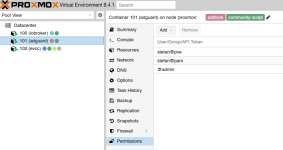

Für Option 2 habe ich einen neuen PAM- und einen PVE-User angelegt und diesen (vorerst) mit admin-Rechten ausgestattet. Eine Group habe ich aktuell nicht angelegt, sondern die Rechte über "User Permission" vergeben. Eine Gruppe hatte ich vorher aber auch schon erstellt, dies hat ebenfalls nicht geholfen.

Zusätzlich habe ich auch noch jedem einzelnen Container den neuen Admin-User über die Permissions hinzugefügt (keine Ahnung, ob dies nötig ist).

Ich nutze die aktuellste Version 8.4.1.

ich bin Neuling im Bereich Proxmox und musste direkt nach dem Aufsetzen der ersten drei Container feststellen, dass ich mit meinem root User keinen Zugriff per SSH darauf habe.

Also habe ich mich eingelesen und generell zwei Möglichkeiten gefunden, dies zu beheben:

1. Pro Container die Datei sshd_config abändern, PermitRootLogin auf yes stellen und Restart des SSH-Dienstes

2. Einen neuen User erstellen und diesem die entsprechenden Rechte zuweisen

Beide Wege funktionieren bei mir leider nicht und ich weiß nicht mehr weiter.

Weder Option 1 (Datei wurde gespeichert, Container gestoppt und neu gestartet) noch Option 2 helfen bei mir.

Für Option 2 habe ich einen neuen PAM- und einen PVE-User angelegt und diesen (vorerst) mit admin-Rechten ausgestattet. Eine Group habe ich aktuell nicht angelegt, sondern die Rechte über "User Permission" vergeben. Eine Gruppe hatte ich vorher aber auch schon erstellt, dies hat ebenfalls nicht geholfen.

Zusätzlich habe ich auch noch jedem einzelnen Container den neuen Admin-User über die Permissions hinzugefügt (keine Ahnung, ob dies nötig ist).

Ich nutze die aktuellste Version 8.4.1.