Hallo zusammen,

ich weiß das es zu meiner Frage schon unzählige Videos und Tutorials und Foreneinträge gibt. Da ich aber mit jeder Lösung scheitere, habe ich irgendwie Sorge das ich die Englischen Erklärungen einfach nicht verstehe, daher hoffe ich ihr seid so nett mir auf Deutsch weiterzuhelfen

Mein Setup:

Die PFSENSE soll den gesamten Netzwerkverkehr aufnehmen und über verschiede VLANS von einander trennen

Das funktioniert in diesem Setup tatsächlich auch wenn ich einen neuen Container startet und bspw. dem VLAN 10 zuordne. Was aber nicht funktioniert ist, das ich von Endgeräten die über den Switch kommen entsprechend von der PFsense bedient werde,

Ich vermute ich habe einen ganz einfachen Denkfehler hier, aber ich komme leider selber nicht auf die Lösung?

Danke für eure Hilfe.

ich weiß das es zu meiner Frage schon unzählige Videos und Tutorials und Foreneinträge gibt. Da ich aber mit jeder Lösung scheitere, habe ich irgendwie Sorge das ich die Englischen Erklärungen einfach nicht verstehe, daher hoffe ich ihr seid so nett mir auf Deutsch weiterzuhelfen

Mein Setup:

- Proxmox installiert auf einem Intel NUC (ein physikalischer Netzwerkport)

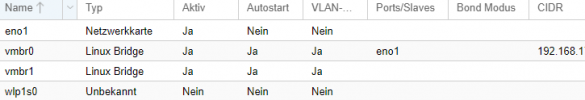

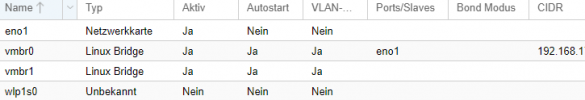

- In Proxmox habe ich bei Netzwerken:

- Eno1 (Netzwerkkarte)

- vmbr0 (auf eno1)

- vmbr1 (mein VLAN network)

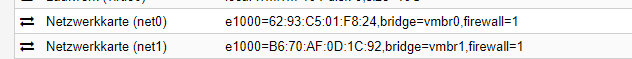

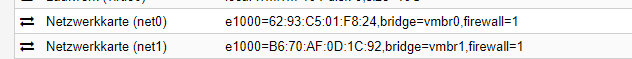

- PFsense als virtuelle Maschine mit zwei Netzwerkports

- vmbr0 (WAN)

- vmbr1(LAN)

- PFsense mit n VLANS auf dem LAN Port, jeweils mit eigenem DHCP

- Ein Switch (Zyxel) mit 8 Ports

- VLAN 10 (bspw.) an Port 4 untagged und Port 8 tagged

- An Port 2und 3 hängen APs von Zyxcel der unterschiedle WLANs mit unterschiedlichen VLANs ausstrahlt

- Proxmox ist an Port 8 (tagged für alle VLANs)

Die PFSENSE soll den gesamten Netzwerkverkehr aufnehmen und über verschiede VLANS von einander trennen

Das funktioniert in diesem Setup tatsächlich auch wenn ich einen neuen Container startet und bspw. dem VLAN 10 zuordne. Was aber nicht funktioniert ist, das ich von Endgeräten die über den Switch kommen entsprechend von der PFsense bedient werde,

Ich vermute ich habe einen ganz einfachen Denkfehler hier, aber ich komme leider selber nicht auf die Lösung?

Danke für eure Hilfe.