Hallo zusammen,

ich brauch unbedingt eure Hilfe da ich schon seit Tagen versuche das zum Laufen zu bekomme und immer wieder scheitere. Habe schon sehr viel dazu gelesen und probiert aber hatte wenn dann nur Teilerfolge.

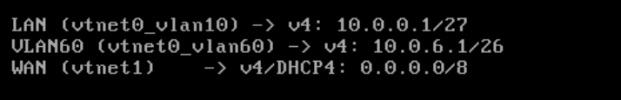

Ziel ist eigtl ganz simpel: Die OPNsense über Proxmox zu virtualisieren und später über einen AP ein Gästenetz zu spannen.

Dabei möchte das die Sense und der Proxmox im gleichen Netz werkeln (10.0.0.0/27 -> VLAN10)

Mein Problem ist das ich bei jeder Konfig getestet habe es nicht hinbekomme DHCP zum Laufen zu bekommen.

Der AP ist erstmal Nebensache, da ich es ja nicht mal per LAN zum Laufen bekomme das DHCP funktioniert.

Mein Switch ist ein Cisco 2960 und für die Sense nutze ich einen Qotom mit 4 NICs.

Vom Switch gehts per LACP trunk an die Sense.

Ich denke das Problem liegt irgendwo bei der Proxmox Bridge/vlan-Config.

Auf OpenVSwitch wollte ich erstmal verzichten da ich kein Internet für die aptitude install zur Verfügung habe.

Den Cisco Switch würde ich (fast) ausschließen, da dort auf den ersten Blick alles soweit läuft.

Hier dazu die wichtigsten Infos dazu aus der Switch Konfig:

Jetz meine Proxmox Konfig, mit der ich zumindest aus dem VLAN10 die Sense und Proxmox über den LACP-trunk erreiche:

Ich hatte es die Tage mal in einer anderen Konstellation am laufen das DHCP über einen access Port am Switch in einem anderen VLAN(60) funktioniert hat,

aber NUR wenn ich der VM das Tag entzogen habe -> ergo war die Maschine nich mehr im VLAN10 und somit die Sense nicht mehr aus dem Management-Netz erreichbar.

Aktuell erhält die Sense VM kein Tag sondern nur vtnet0-vmbr0(lan) und vtnet1-vmbr1(wan).

Auch Tipps wie: In der Sense VLAN Hardware-Filterung zu deaktiveren bzw. ebenso Hardware CRC/TSO/LRO brachte keine Erfolge.

Wie man DHCP über die Sense zur Verfügung stellt weiß ich eigtl. , hat ja auch schon geklappt. Daher schätze ich auch das hier nicht das Problem liegt.

Falls ihr weitere Information benötigt oder doch mal was von der Sense Config sehen wollt, lasst es mich wissen.

Wobei dort alles auf default steht. Habe sogar mal extra allow Regeln in der FW erstellt obwohl das ja eigtl schon ein anderer Layer ist.

Vielen Dank vorab für eure Hilfe

ich brauch unbedingt eure Hilfe da ich schon seit Tagen versuche das zum Laufen zu bekomme und immer wieder scheitere. Habe schon sehr viel dazu gelesen und probiert aber hatte wenn dann nur Teilerfolge.

Ziel ist eigtl ganz simpel: Die OPNsense über Proxmox zu virtualisieren und später über einen AP ein Gästenetz zu spannen.

Dabei möchte das die Sense und der Proxmox im gleichen Netz werkeln (10.0.0.0/27 -> VLAN10)

Mein Problem ist das ich bei jeder Konfig getestet habe es nicht hinbekomme DHCP zum Laufen zu bekommen.

Der AP ist erstmal Nebensache, da ich es ja nicht mal per LAN zum Laufen bekomme das DHCP funktioniert.

Mein Switch ist ein Cisco 2960 und für die Sense nutze ich einen Qotom mit 4 NICs.

Vom Switch gehts per LACP trunk an die Sense.

Ich denke das Problem liegt irgendwo bei der Proxmox Bridge/vlan-Config.

Auf OpenVSwitch wollte ich erstmal verzichten da ich kein Internet für die aptitude install zur Verfügung habe.

Den Cisco Switch würde ich (fast) ausschließen, da dort auf den ersten Blick alles soweit läuft.

Hier dazu die wichtigsten Infos dazu aus der Switch Konfig:

Code:

interface Port-channel1

switchport trunk allowed vlan 10,20,30,40,50,60,70,80,90,99

switchport trunk native vlan 100

switchport mode trunk

!

interface GigabitEthernet0/1

description Trunk1

switchport trunk allowed vlan 10,20,30,40,50,60,70,80,90,99

switchport trunk native vlan 100

switchport mode trunk

channel-group 1 mode active

!

interface GigabitEthernet0/2

description Trunk2

switchport trunk allowed vlan 10,20,30,40,50,60,70,80,90,99

switchport trunk native vlan 100

switchport mode trunk

channel-group 1 mode activeJetz meine Proxmox Konfig, mit der ich zumindest aus dem VLAN10 die Sense und Proxmox über den LACP-trunk erreiche:

Code:

auto lo

iface lo inet loopback

auto enp1s0

iface enp1s0 inet manual

auto enp2s0

iface enp2s0 inet manual

auto enp3s0

iface enp3s0 inet manual

auto enp4s0

iface enp4s0 inet manual

auto bond0

iface bond0 inet manual

bond-slaves enp2s0 enp3s0

bond-miimon 100

bond-mode 802.3ad

bond-xmit-hash-policy layer2+3

auto bond0.10

iface bond0.10 inet manual

auto vmbr0

iface vmbr0 inet static

address 10.0.0.3/27

gateway 10.0.0.1

bridge-ports bond0.10

bridge-stp off

bridge-fd 0

bridge-vlan-aware yes

bridge-vids 2-4094

auto vmbr1

iface vmbr1 inet manual

bridge-ports none

bridge-stp off

bridge-fd 0Ich hatte es die Tage mal in einer anderen Konstellation am laufen das DHCP über einen access Port am Switch in einem anderen VLAN(60) funktioniert hat,

aber NUR wenn ich der VM das Tag entzogen habe -> ergo war die Maschine nich mehr im VLAN10 und somit die Sense nicht mehr aus dem Management-Netz erreichbar.

Aktuell erhält die Sense VM kein Tag sondern nur vtnet0-vmbr0(lan) und vtnet1-vmbr1(wan).

Auch Tipps wie: In der Sense VLAN Hardware-Filterung zu deaktiveren bzw. ebenso Hardware CRC/TSO/LRO brachte keine Erfolge.

Wie man DHCP über die Sense zur Verfügung stellt weiß ich eigtl. , hat ja auch schon geklappt. Daher schätze ich auch das hier nicht das Problem liegt.

Falls ihr weitere Information benötigt oder doch mal was von der Sense Config sehen wollt, lasst es mich wissen.

Wobei dort alles auf default steht. Habe sogar mal extra allow Regeln in der FW erstellt obwohl das ja eigtl schon ein anderer Layer ist.

Vielen Dank vorab für eure Hilfe