Hi,

i am an absolute noob.

I have a server at "not true" IP: 188.88.88.88

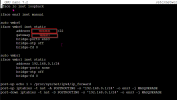

There i installed Proxmox.

So there is a vmbr ens3 with CIDR 188.88.88.88/22 and Gateway 188.88.87.1

I created a container with Ubuntu 22.04 and i want this CT to be able to talk with the internet.

I cannot update / upgrade / install anything at this CT and I definitely need help.

1 need a step by step installation guide. Thx

King regards

Wolke

Wie gesagt: Hautproblem ist, dass ich den Container einfach nicht ins Netz bekomme. Sonst kann ich darauf ja nix machen :/

Antwort gern auch auf Deutsch

Lg

i am an absolute noob.

I have a server at "not true" IP: 188.88.88.88

There i installed Proxmox.

So there is a vmbr ens3 with CIDR 188.88.88.88/22 and Gateway 188.88.87.1

I created a container with Ubuntu 22.04 and i want this CT to be able to talk with the internet.

I cannot update / upgrade / install anything at this CT and I definitely need help.

1 need a step by step installation guide. Thx

King regards

Wolke

Wie gesagt: Hautproblem ist, dass ich den Container einfach nicht ins Netz bekomme. Sonst kann ich darauf ja nix machen :/

Antwort gern auch auf Deutsch

Lg

Last edited: