Hallo zusammen

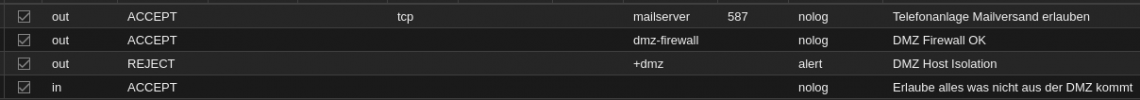

Ich will schon lange in unserer DMZ eine Host isolation umsetzen, so dass die Hosts in der DMZ sich untereinander nicht mehr erreichen können. Da die alle im gleichen Netz sind kann unsere "normale" Netzwerk Firewall da nicht viel ausrichten.

Ich bin jetzt noch nicht so richtig vertraut mit der ganzen Sache, aber mein Konstrukt wäre, alles zu erlauben, das NICHT aus dem Netz der DMZ kommt. Das würde mit einer Regel jeden Traffic verwerfen, der von Hosts in der DMZ kommt. Nur ich finde nicht, wie ich das umsetzen kann.

Oder muss ich tatsächlich 2 Regeln bauen?

IN DROP -source <DMZ Netz>

IN ACCEPT -source 0.0.0.0/0

Ich will schon lange in unserer DMZ eine Host isolation umsetzen, so dass die Hosts in der DMZ sich untereinander nicht mehr erreichen können. Da die alle im gleichen Netz sind kann unsere "normale" Netzwerk Firewall da nicht viel ausrichten.

Ich bin jetzt noch nicht so richtig vertraut mit der ganzen Sache, aber mein Konstrukt wäre, alles zu erlauben, das NICHT aus dem Netz der DMZ kommt. Das würde mit einer Regel jeden Traffic verwerfen, der von Hosts in der DMZ kommt. Nur ich finde nicht, wie ich das umsetzen kann.

Oder muss ich tatsächlich 2 Regeln bauen?

IN DROP -source <DMZ Netz>

IN ACCEPT -source 0.0.0.0/0