Hallo zusammen,

ich hoffe ihr könnt mir helfen. Und zwar versuche ich einen Wireguard Host in einem LXC aufzubauen, der eine anderes Gateway verwendet.

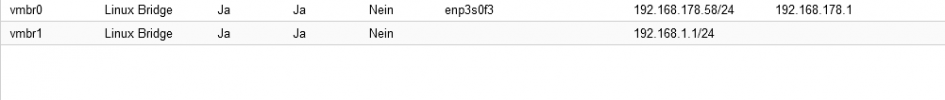

Die Bridge vmbr1 ist folgend konigurier und hat auch Zugang zum Internet:

/etc/pve/lxc/108.conf:

/etc/network/interfaces:

/etc/wireguard/wg0.conf:

test.conf:

Port 51821 (ja 1, ist gewollt) ist weitergereicht auf der Fritzbox.

Wenn ich einen LXC mit der vmbr0 Brigde erstelle, funktioniert es tadellos. Da ich aber von einer entfernten Fritzbox mit der gleichen DNS (192.168.178.1) zugreifen will, funktioniert dies nicht. Darum benötige ich eine andere DNS Range.

ich hoffe ihr könnt mir helfen. Und zwar versuche ich einen Wireguard Host in einem LXC aufzubauen, der eine anderes Gateway verwendet.

Die Bridge vmbr1 ist folgend konigurier und hat auch Zugang zum Internet:

/etc/pve/lxc/108.conf:

Code:

arch: amd64

cores: 2

features: keyctl=1

hostname: wireguard2

memory: 2048

net0: name=eth0,bridge=vmbr1,gw=192.168.1.1,hwaddr=xx:xx:xx:xx:xx:xx,ip=192.168.1.2/24,type=veth

onboot: 1

ostype: ubuntu

rootfs: local-lvm:vm-108-disk-0,size=12G

swap: 2048

unprivileged: 1

lxc.cgroup.devices.allow: c 10:200 rwm

lxc.mount.entry: /dev/net dev/net none bind,create=dir/etc/network/interfaces:

Code:

auto vmbr1

iface vmbr1 inet static

address 192.168.1.1/24

bridge-ports none

bridge-stp off

bridge-fd 0

post-up iptables -t nat -A POSTROUTING -s '192.168.1.0/24' -o vmbr0 -j MASQUERADE

post-down iptables -t nat -D POSTROUTING -s '192.168.1.0/24' -o vmbr0 -j MASQUERADE/etc/wireguard/wg0.conf:

Code:

# Do not alter the commented lines

# They are used by wireguard-install

# ENDPOINT ***cam.spdns.eu

[Interface]

Address = 10.7.0.1/24

PrivateKey = ****

ListenPort = 51821

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

# BEGIN_PEER test

[Peer]

PublicKey = ****

PresharedKey = ****

AllowedIPs = 10.7.0.2/32

# END_PEER testtest.conf:

Code:

GNU nano 6.2 test.conf

[Interface]

Address = 10.7.0.2/24

DNS = 192.168.178.1

PrivateKey = ****

[Peer]

PublicKey = ****

PresharedKey = ****

AllowedIPs = 0.0.0.0/0, ::/0

Endpoint = ***cam.spdns.eu:51821

PersistentKeepalive = 25Port 51821 (ja 1, ist gewollt) ist weitergereicht auf der Fritzbox.

Wenn ich einen LXC mit der vmbr0 Brigde erstelle, funktioniert es tadellos. Da ich aber von einer entfernten Fritzbox mit der gleichen DNS (192.168.178.1) zugreifen will, funktioniert dies nicht. Darum benötige ich eine andere DNS Range.

Last edited: