Moin,

der LANcom Router / Firewall hat die IP 192.168.2.254

Ich schau mal eben, aber ich meine das wäre auch 192.168.2.254

nano /etc/network/interfaces

auto lo

iface lo inet loopback

iface enp2s0 inet manual

iface enp3s0 inet manual

auto enp1s0f0

iface enp1s0f0 inet static

address 192.168.20.14/24

#cluster

iface enp1s0f1 inet manual

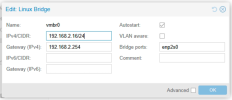

auto vmbr0

iface vmbr0 inet static

address 192.168.2.16/24

gateway 192.168.2.254

bridge-ports enp2s0

bridge-stp off

bridge-fd 0

iface vmbr1 inet manual

source /etc/network/interfaces.d/*

Das sollte doch so passen oder?

Der DNS auf den Nodes ist auch die 192.168.2.254

ip a

root@node1:~# ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host noprefixroute

valid_lft forever preferred_lft forever

2: enp2s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq master vmbr0 state UP group default qlen 1000

link/ether a8:b8:e0:06:7c:93 brd ff:ff:ff:ff:ff:ff

3: enp3s0: <BROADCAST,MULTICAST> mtu 1500 qdisc noop state DOWN group default qlen 1000

link/ether a8:b8:e0:06:7c:94 brd ff:ff:ff:ff:ff:ff

4: enp1s0f0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether a8:b8:e0:06:7c:91 brd ff:ff:ff:ff:ff:ff

inet 192.168.20.14/24 scope global enp1s0f0

valid_lft forever preferred_lft forever

inet6 fe80::aab8:e0ff:fe06:7c91/64 scope link

valid_lft forever preferred_lft forever

5: enp1s0f1: <BROADCAST,MULTICAST> mtu 1500 qdisc noop state DOWN group default qlen 1000

link/ether a8:b8:e0:06:7c:92 brd ff:ff:ff:ff:ff:ff

6: vmbr0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000

link/ether a8:b8:e0:06:7c:93 brd ff:ff:ff:ff:ff:ff

inet 192.168.2.16/24 scope global vmbr0

valid_lft forever preferred_lft forever

inet6 fe80::aab8:e0ff:fe06:7c93/64 scope link

valid_lft forever preferred_lft forever

7: tap101i0: <BROADCAST,MULTICAST,PROMISC,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast master fwbr101i0 state UNKNOWN group default qlen 1000

link/ether 02:e6:96:0d:02:6a brd ff:ff:ff:ff:ff:ff

8: fwbr101i0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000

link/ether be:7d:77:c3:ef:6a brd ff:ff:ff:ff:ff:ff

9: fwpr101p0@fwln101i0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue master vmbr0 state UP group default qlen 1000

link/ether 8a:11:73:68:b4:98 brd ff:ff:ff:ff:ff:ff

10: fwln101i0@fwpr101p0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue master fwbr101i0 state UP group default qlen 1000

link/ether be:7d:77:c3:ef:6a brd ff:ff:ff:ff:ff:ff

11: tap102i0: <BROADCAST,MULTICAST,PROMISC,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast master fwbr102i0 state UNKNOWN group default qlen 1000

link/ether 52:6a:89:78:48:97 brd ff:ff:ff:ff:ff:ff

12: fwbr102i0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000

link/ether b6:46:05:67:72:e8 brd ff:ff:ff:ff:ff:ff

13: fwpr102p0@fwln102i0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue master vmbr0 state UP group default qlen 1000

link/ether a6:29:0c:3d:5b:f9 brd ff:ff:ff:ff:ff:ff

14: fwln102i0@fwpr102p0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue master fwbr102i0 state UP group default qlen 1000

link/ether b6:46:05:67:72:e8 brd ff:ff:ff:ff:ff:ff

19: tap103i0: <BROADCAST,MULTICAST,PROMISC,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast master fwbr103i0 state UNKNOWN group default qlen 1000

link/ether 8e:c5:63:35:92:43 brd ff:ff:ff:ff:ff:ff

20: fwbr103i0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000

link/ether 76:4c:8a:50:19:33 brd ff:ff:ff:ff:ff:ff

21: fwpr103p0@fwln103i0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue master vmbr0 state UP group default qlen 1000

link/ether 36:06:67:da:5f:e9 brd ff:ff:ff:ff:ff:ff

22: fwln103i0@fwpr103p0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue master fwbr103i0 state UP group default qlen 1000

link/ether 76:4c:8a:50:19:33 brd ff:ff:ff:ff:ff:ff

root@node1:~#

nano /etc/hosts

127.0.0.1 localhost.localdomain localhost

192.168.2.16 node1.local node1

192.168.2.17 node2.local node2

# The following lines are desirable for IPv6 capable hosts

::1 ip6-localhost ip6-loopback

fe00::0 ip6-localnet

ff00::0 ip6-mcastprefix

ff02::1 ip6-allnodes

ff02::2 ip6-allrouters

ff02::3 ip6-allhosts