Hallo Liebe Gemeinde,

mein Ziel ist es , das Proxmox Cluster von Außen soweit wie möglich abzuschotten,

und Dienste wie SSH nur von unserem eigenen Netz erreichbar zu machen.

Entweder mir ist das nie aufgefallen, oder seit PVE 7.2-7 gibt es einen Bug.

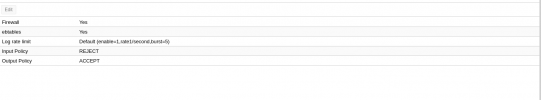

Ich habe in der Datacenter ebene folgende Firewalleinstellungen vorgenommen.

Datacenter -> Firewall -> Options

Firewall -> YES

Input Policy -> Reject

Output -> Accept

Die Idee dahinter war, raus dard erst einmal alles, und rein darf nur das was ich freigebe.

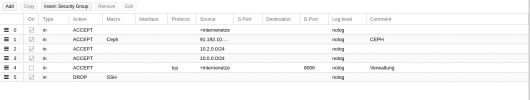

Unter Firewall habe ich regeln angelegt, das ich mit den internenen Netzen erst einmal überall drauf kommen, soweit so gut,

mache ich jetzt aber von meinem Notebook, das ich extra ins Mobilfunknetz gehängt habe einen nmap auf einen der Nodes so ist dieser per ping erreichbar obwohl nicht freigegeben, und SSH ist ebenfalls offen.

Habe zum testen auf einem der Node schon die FW Regel Drop auf SSH gesetzt, der Port bleibt aber weiterhin offen....

was habe ich den übersehen ?

mein Ziel ist es , das Proxmox Cluster von Außen soweit wie möglich abzuschotten,

und Dienste wie SSH nur von unserem eigenen Netz erreichbar zu machen.

Entweder mir ist das nie aufgefallen, oder seit PVE 7.2-7 gibt es einen Bug.

Ich habe in der Datacenter ebene folgende Firewalleinstellungen vorgenommen.

Datacenter -> Firewall -> Options

Firewall -> YES

Input Policy -> Reject

Output -> Accept

Die Idee dahinter war, raus dard erst einmal alles, und rein darf nur das was ich freigebe.

Unter Firewall habe ich regeln angelegt, das ich mit den internenen Netzen erst einmal überall drauf kommen, soweit so gut,

mache ich jetzt aber von meinem Notebook, das ich extra ins Mobilfunknetz gehängt habe einen nmap auf einen der Nodes so ist dieser per ping erreichbar obwohl nicht freigegeben, und SSH ist ebenfalls offen.

Habe zum testen auf einem der Node schon die FW Regel Drop auf SSH gesetzt, der Port bleibt aber weiterhin offen....

was habe ich den übersehen ?