Hallo zusammen,

ich habe vor ein paar Tagen mein MiniPC mit 6NIC’s bekommen und tue mich (Aufgrund meines Alters) etwas schwer das alles zu kapieren/überblicken. Evtl. hat jemand ein Tipp für mich, was ich mir auf jeden Fall mal durchlesen sollte, oder sagt, was ich bisher habe ist vollkommener Quatsch.

Mein Plan war eigentlich WAN->Fritzbox->MiniPC mit Proxmox [lan0] – darauf OpnSense mit Ausgabe auf lan1-5 (evtl. auch auf einem Port noch ein kleiner Switch und stattdessen z.b. lan5 als GastLan und/oder lan4 als VPN, oder mal schauen…)

Nach anfänglichen Problemen mit der Installation von Proxmox (kein Bild/Monitor schaltet ab) habe ich den Umweg über Debian gewählt und anschließend Proxmox nach installiert.

Beim 1. Versuch, hatte ich 5 LAN’s per Passthroug an OpnSense weitergeleitet

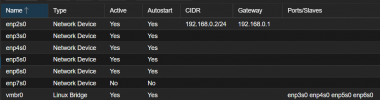

Aktuell gehe ich über vmbr‘s - LinuxBridges

Geht beides, aber gibt es etwas zu bevorzugen, oder gravierende Nachteile bei xy?

Aktuell geht

lan0 (10.11.12.2) zur Fritzbox (damit ich aus dem 192.168.1.* Netz auf Proxmox zugreifen kann.

lan1 ist das aktuelle Netz hinter opnsense(192.168.1.*)

lan6 geht auch zur Fritzbox (das WAN für opensense)

ich vermute mal hier ist irgendwas falsch, auch wenn es so funktioniert.

Immer diese Anfängerfragen, und dann auch noch bei dem Wetter, aber die fülle was man lesen kann erschägt einen (mich)

ich habe vor ein paar Tagen mein MiniPC mit 6NIC’s bekommen und tue mich (Aufgrund meines Alters) etwas schwer das alles zu kapieren/überblicken. Evtl. hat jemand ein Tipp für mich, was ich mir auf jeden Fall mal durchlesen sollte, oder sagt, was ich bisher habe ist vollkommener Quatsch.

Mein Plan war eigentlich WAN->Fritzbox->MiniPC mit Proxmox [lan0] – darauf OpnSense mit Ausgabe auf lan1-5 (evtl. auch auf einem Port noch ein kleiner Switch und stattdessen z.b. lan5 als GastLan und/oder lan4 als VPN, oder mal schauen…)

Nach anfänglichen Problemen mit der Installation von Proxmox (kein Bild/Monitor schaltet ab) habe ich den Umweg über Debian gewählt und anschließend Proxmox nach installiert.

Beim 1. Versuch, hatte ich 5 LAN’s per Passthroug an OpnSense weitergeleitet

Aktuell gehe ich über vmbr‘s - LinuxBridges

Geht beides, aber gibt es etwas zu bevorzugen, oder gravierende Nachteile bei xy?

Aktuell geht

lan0 (10.11.12.2) zur Fritzbox (damit ich aus dem 192.168.1.* Netz auf Proxmox zugreifen kann.

lan1 ist das aktuelle Netz hinter opnsense(192.168.1.*)

lan6 geht auch zur Fritzbox (das WAN für opensense)

ich vermute mal hier ist irgendwas falsch, auch wenn es so funktioniert.

Immer diese Anfängerfragen, und dann auch noch bei dem Wetter, aber die fülle was man lesen kann erschägt einen (mich)